➤Summary

Von Ransomware zu Extortion-as-a-Service

Die Gruppierung Hunters International trat erstmals im Oktober 2023 in Erscheinung, vermutlich als Rebranding der zuvor von Strafverfolgungsbehörden zerschlagenen Ransomware-Gruppe Hive. Anfangs operierte Hunters International im klassischen Ransomware-as-a-Service (RaaS)-Modell mit Fokus auf Datenverschlüsselung und -exfiltration. Im Zuge weltweiter Repressionen, gesetzlicher Sanktionen und Verboten von Lösegeldzahlungen wandelte sich die Strategie: Anfang 2025 wurde das Projekt unter dem Namen World Leaks neu gestartet – mit einem radikalen Strategiewechsel. Statt Verschlüsselung steht nun reine Erpressung durch Datenexfiltration und psychologischen Druck im Fokus.

Ursprung und Infrastruktur

Die erste bekannte Attacke von Hunters International traf am 13. Oktober 2023 ein britisches Unternehmen. Wenige Tage später wurde eine Malware-Probe über eine deutsche IP-Adresse bei VirusTotal eingereicht. Am 21. Oktober folgte die erste interne Anweisung im russischen Affiliate-Panel. Die Infrastruktur von Hunters International ist inspiriert von etablierten Gruppen wie LockBit und Qilin, weist jedoch klare Weiterentwicklungen auf: modulare Tools, kategorisierte Leaks, Live-Chats für Opfer und Affiliates sowie verschlüsselte Kommunikation via SOCKS5 und Tor.

Ziele und Opfer

Geografischer Fokus

- Nordamerika

- Europa

- Asien

Ausnahmen (behauptet): GUS-Staaten, Israel, Türkei, Ferner Osten

Realität: Opfer aus China, Japan und Türkei belegen das Gegenteil.

Branchen im Visier

- Gesundheitswesen

- Immobilien- und Bauwesen

- Professionelle Dienstleistungen

Verifizierte Opferliste

| Unternehmen | Land | Branche |

|---|---|---|

| Lake Region Healthcare | USA | Gesundheitswesen |

| Center for Clinical Research | USA | Gesundheitswesen |

| Freedman HealthCare | USA | Gesundheitswesen |

| ASC Machine Tools | USA | Industrie |

| Sylvania | USA | Industrie |

| Valiant Energy Solutions | USA | Industrie |

| ASCOMA Cameroon | Kamerun | Industrie |

| A&R Engineering | USA | Industrie |

| Zeus Tecnología | Mexiko | IT |

| Indigo Group S.A. | Uruguay | IT |

| Brett-Robinson | USA | Bauwesen |

| A M King | USA | Bauwesen |

| Chain IQ | Schweiz | Bauwesen |

| Kel Campbell | Australien | Logistik |

| Canadian Rocky Mountain Resorts | Kanada | Gastgewerbe |

| Jardin De Ville | Kanada | Einzelhandel |

| AntiFarm | Indien | Beratung |

| Horecamaterialen De Meester NV | Belgien | Beratung |

Das neueste Opfer: Chain IQ (Schweiz)

Chain IQ ist ein weltweit tätiger Anbieter für strategisches Beschaffungsmanagement mit Sitz in der Schweiz. Mit einem Umsatz von 124,2 Mio. USD und 581 Mitarbeitern war das Unternehmen ein attraktives Ziel für Angreifer, die an sensible Daten aus Lieferketten, Finanzen und Kundenbeziehungen gelangen wollten.

Was wurde geleakt?

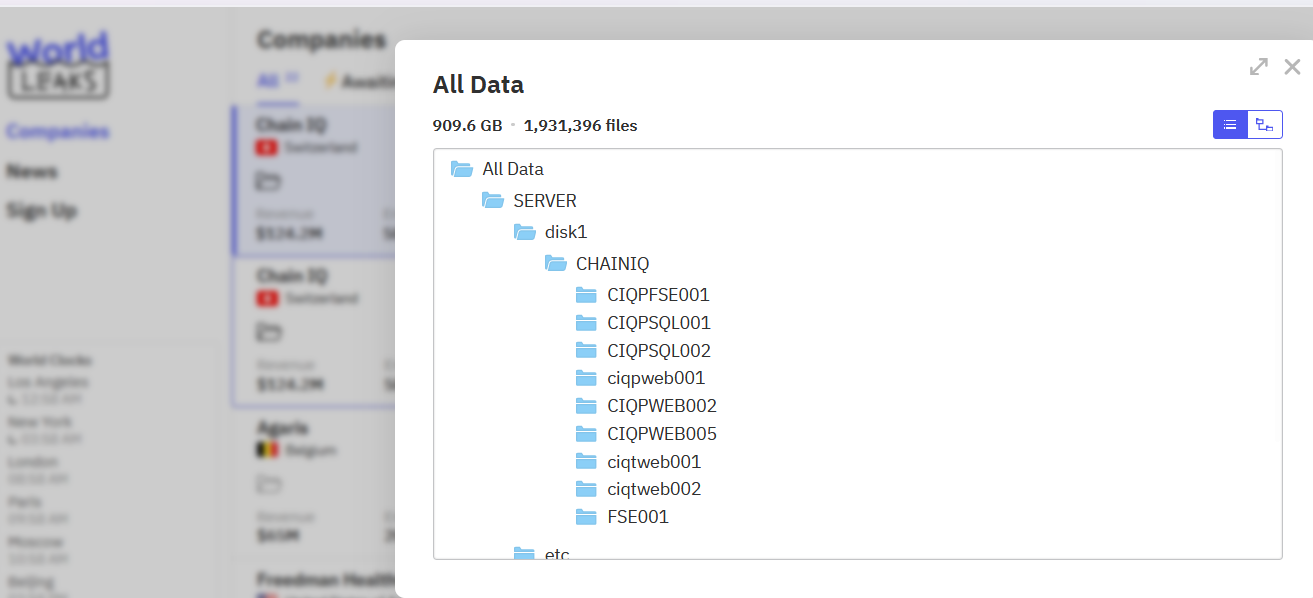

Laut World Leaks wurden über 909,6 GB Daten mit 1.931.396 Dateien öffentlich bereitgestellt. Die Datenstruktur umfasst zahlreiche Ordner und sensible Dateien.

Beispielhafte Funde:

- Beschaffungs- und Transferdaten:

t_ariba_ubs_transfer/DIS_FYGH8ACR_20210114_05_54.csvt_implenia_transfer/Implenia CH01_Cost Center Hierarchy_20221019_121117.csv

- Finanzdaten:

VRecovery_Bell Partners_20240215.xlsxmit Zahlungen >150.000 USD- Felder: Kontonummern, Rechnungen, Bankbewegungen

- Mitarbeiterverzeichnis:

CIQ_USER_20180814_221502mit E-Mail-Adressen, Telefonnummern (USA/UK), Rollen

- Weitere Daten:

.xml,.xslt,.py,.sqlweisen auf Export- und Systemdaten hin

Technische Fähigkeiten der Ransomware

Kompatible Systeme

- Windows (x86, x64, DLL/EXE)

- Linux (x86, x64, ARM)

- FreeBSD, SunOS

- VMware ESXi

Die Malware wurde bewusst breit aufgestellt, um sowohl Endpoints als auch virtualisierte Infrastrukturen zu kompromittieren.

Verschlüsselung und Tarnung

- AES-128 pro Datei

- Erste 65 Bytes unverschlüsselt, um Signaturen zu vermeiden

- Keine Dateiumbenennung, keine Notiz seit v6

- Löschung von Shadow Copies, Deaktivierung von Backups

Weitere Features

- Zielgerichtete Verschlüsselung via CLI

- Verzögerte Ausführung zur Sandbox-Umgehung

- Beenden von Prozessen & Services (z.B. Datenbanken, Backups)

- Wipe-Funktion & Netzwerklaufwerk-Erkennung

- DLL-Ausführung via regsvr32.exe (T1218.010)

- Automatisches Mounten nicht gemounteter Partitionen

Storage Software: Die Datenmanagement-Lösung

Ein zentrales Tool im Hunters-Toolkit ist die “Storage Software”. Affiliates nutzen sie nach der Exfiltration, um gestohlene Dateien strukturiert zu verwalten.

Funktionen

- Klassifizierung nach Typ: PII, Finanzdaten, Quellcode etc.

- Vorschau- und Download-Zugriff über das Opfer-Panel

- Fernlöschung möglich (psychologischer Druckpunkt)

- Speicherung erfolgt auf Angreifer-Servern, nicht bei Hunters

Kommunikation

- Verbindungsaufbau über Tor SOCKS5 Proxy

- Übertragung von verschlüsselten Metadaten (nicht Inhalten)

- Tool muss aktiv auf dem Angreifer-Host laufen, sonst kein Zugriff

Der Affiliate-Workflow

- Zielregistrierung im Panel

- Bereitstellung von Ransomware, Storage Tool & Zugangsdaten

- Angriff und Datenklau (ggf. Verschlüsselung)

- Leak-Konfiguration über Disclosure-Panel

- Verhandlung im Live-Chat, Affiliate erhält bis zu 80 % der Zahlung

Diese Struktur zeigt ein hochentwickeltes Cybercrime-Geschäftsmodell mit klaren Rollen und Workflows.

OSINT-gestützte Erpressung

Zur Verstärkung des Drucks setzt World Leaks zunehmend auf Open Source Intelligence (OSINT):

- Erhebung über Führungskräfte, IT-Admins und Familienangehörige

- Einsatz für gezielte Drohungen via:

- Telefon

- E-Mails

- Soziale Netzwerke

Ziel: Möglichst hoher emotionaler Druck bei gleichzeitiger Vermeidung von öffentlicher Sichtbarkeit, um Compliance-Maßnahmen zu umgehen

Fazit: Mit dem Leak von Chain IQ demonstriert World Leaks erneut, dass sich das Ransomware-Geschäftsmodell dramatisch wandelt. Die Zukunft der digitalen Erpressung liegt in silent breaches – ohne Verschlüsselung, aber mit maximaler Wirkung.

Your data might already be exposed. Most companies find out too late. Let ’s change that. Trusted by 100+ security teams.

🚀Ask for a demo NOW →Q: What is dark web monitoring?

A: Dark web monitoring is the process of tracking your organization’s data on hidden networks to detect leaked or stolen information such as passwords, credentials, or sensitive files shared by cybercriminals.

Q: How does dark web monitoring work?

A: Dark web monitoring works by scanning hidden sites and forums in real time to detect mentions of your data, credentials, or company information before cybercriminals can exploit them.

Q: Why use dark web monitoring?

A: Because it alerts you early when your data appears on the dark web, helping prevent breaches, fraud, and reputational damage before they escalate.

Q: Who needs dark web monitoring services?

A: MSSP and any organization that handles sensitive data, valuable assets, or customer information from small businesses to large enterprises benefits from dark web monitoring.

Q: What does it mean if your information is on the dark web?

A: It means your personal or company data has been exposed or stolen and could be used for fraud, identity theft, or unauthorized access immediate action is needed to protect yourself.

Q: What types of data breach information can dark web monitoring detect?

A: Dark web monitoring can detect data breach information such as leaked credentials, email addresses, passwords, database dumps, API keys, source code, financial data, and other sensitive information exposed on underground forums, marketplaces, and paste sites.